Access/Zugriff

Under den Access-Konfigurationsseiten richten Organisationen folgendes ein:

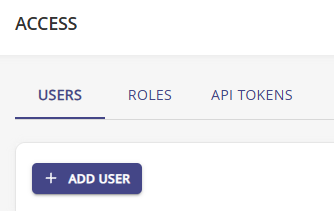

Benutzer, Rollen und API-Token.

Der Navigationspfad ist Konfiguration | Zugriff (Configuration | Access).

Warum Zugriff konfigurieren

Die richtige Zugriffskonfiguration ist grundlegend für die Aufrechterhaltung einer sicheren und gut verwalteten Hydden-Implementierung. Durch die strategische Verwaltung von Benutzerkonten, die Zuweisung rollenbasierter Berechtigungen und die Bereitstellung von API-Tokens können Organisationen:

- Das Prinzip der geringsten Berechtigung durchsetzen: Stellen Sie sicher, dass Benutzer und Anwendungen nur Zugriff auf die spezifischen Ressourcen und Daten haben, die sie für ihre Aufgaben benötigen, und reduzieren Sie damit die Angriffsfläche und die Auswirkungen kompromittierter Anmeldedaten.

- Audit und Compliance aktivieren: Führen Sie detaillierte Audit-Trails von wer, was und wann auf Daten zugegriffen hat, unterstützen Sie Compliance-Anforderungen und Sicherheitsermittlungen.

- Organisatorische Governance unterstützen: Richten Sie den Systemzugriff an der Organisationsstruktur und Jobfunktionen aus, ermöglichen Sie die Trennung von Aufgaben und verhindern Sie unbefugte Maßnahmen.

- Sichere Automation ermöglichen: Geben Sie API-Tokens für programmatische Integrationen und automatisierte Workflows aus und verwalten Sie sie, um sichere System-zu-System-Kommunikation ohne Weitergabe von Benutzeranmeldedaten zu ermöglichen.

- Offboarding optimieren: Widerrufen Sie schnell den Zugriff, wenn Benutzer das Unternehmen verlassen oder die Rolle wechseln, um unbefugten Zugriff durch ehemalige Mitarbeiter oder Personen außerhalb ihrer neuen Verantwortlichkeiten zu verhindern.